【威胁研究】浅谈攻击与防御之 (Windows) 操作系统凭据转储这是“浅谈攻击与防御”系列文章的第三部分。在该系列文章中,我们着重介绍了恶意攻击者为实施网络网络攻击而采用的多种不同策略和技术,以及组织可如何进行检测并最终阻止它们。如果您错过了该系列文章的前两部分,可以在文末查看相关链接阅读:《浅谈攻击与防御之 PowerShell》和《浅谈攻击与防御之绕过 UAC》。 引言 Windows 凭据

根据Mitre ATT&CK 知识库,共有八种不同的操作系统凭据转储技术。但由于篇幅所限,我们将只讨论与 Windows 相关的三种技术。

缓存的域凭据

LSASS 内存

NTDS 操作系统凭据转储的防御措施

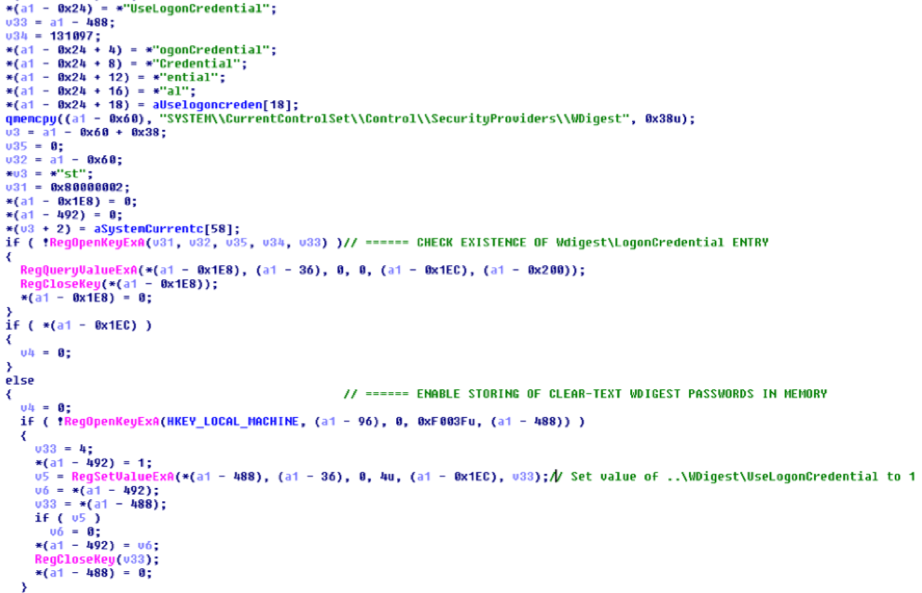

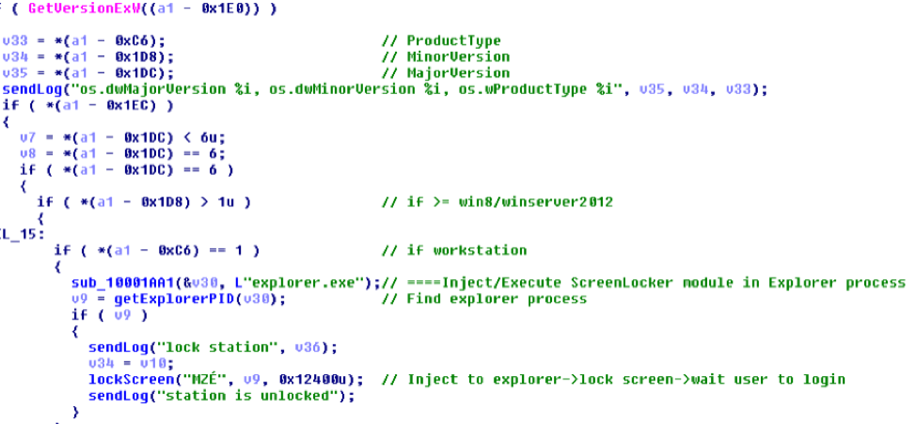

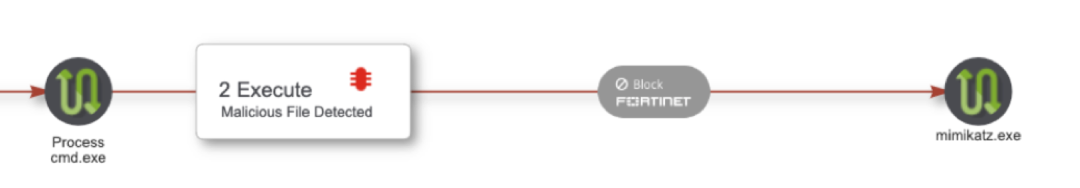

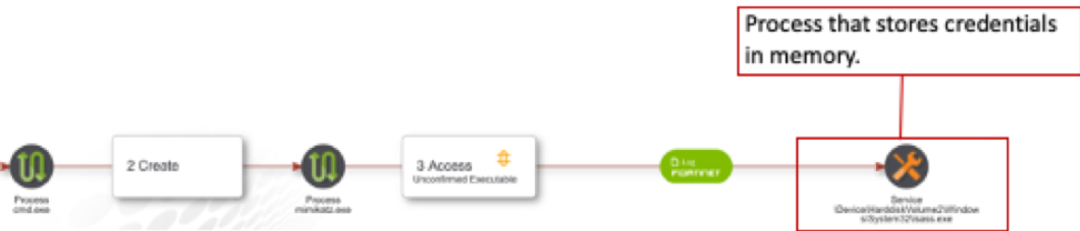

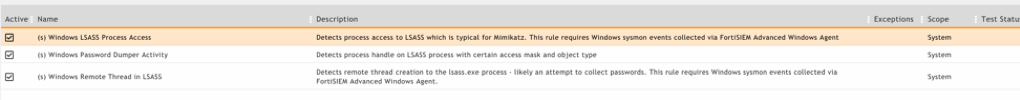

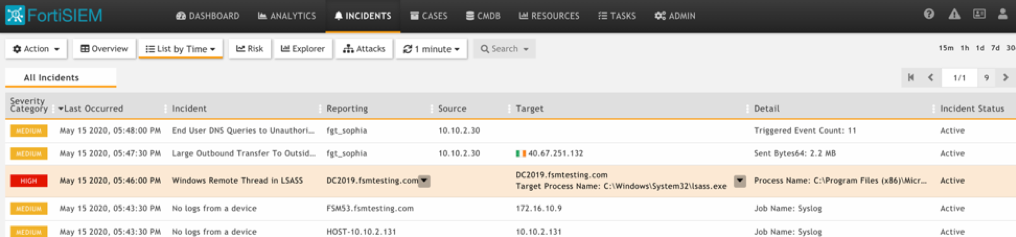

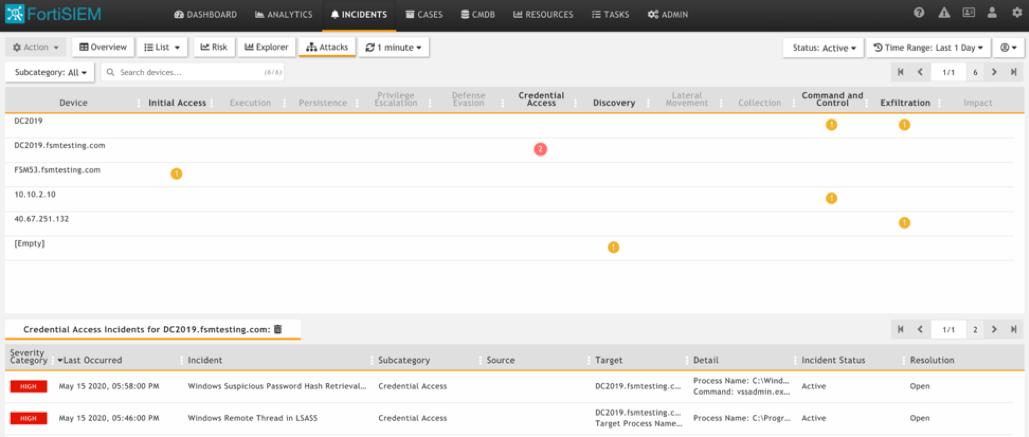

请注意,上述所有防御措施(包括 Credential Guard)都能被绕过,但应用这些措施肯定能加大攻击者的攻击难度。  尽管此活动很容易执行,但该设置要等到用户再次登录后才能生效。对此,攻击者的解决办法是锁定屏幕并强制用户再次提供凭据。由于注册表值现在已被设置为启用WDigest身份验证,因此凭据会存储在内存中,并支持随时使用Mimikatz工具进行提取。   ' '  由于许多开源工具被恶意软件广泛使用,因此确保识别出这些免费工具并加以阻止也很有帮助。借助FortiEDR,我们可以在执行前后对这些工具进行阻止,包括Mimikatz,如下所示。   像往常一样,我们的FortiSIEM客户还可以利用许多预定义的规则来检测操作系统凭据转储,包括使用高级 Windows 代理的 LSASS 进程篡改技术,以及检测卷影副本的可疑活动,这有助于发现从NTDS.dit文件中窃取凭据的尝试。下方为 LSASS 规则和检测日志示例,以及所用的Mitre ATT&CK 策略及相应技术的概述图。这种技术链配合非常有帮助。    查找创建的新进程–事件 ID 4688

检查 LSASS 进程

查看Vssadmin的使用情况

结语

|