云安全 | Amazon VPC Ingress Routing 的新型网络安全用例解读AWS 网络堆栈引入了 Amazon 虚拟私有云 (Amazon VPC) Ingress Routing (IR) 服务,支持在 AWS 中构建更灵活、控制更精细的网络安全解决方案。Amazon VPC Ingress Routing 服务可帮助客户简化网络和安全设备在网络拓扑中的集成。此外,它还支持客户在互联网网关 (IGW) 和虚拟专用网关 (VGW) 上定义路由规则,先将入站流量重定向到第三方设备,再把它们送到最终目的地,从而帮助客户在 Amazon VPC 中轻松部署生产级应用及其所需的网络和安全服务。这些增强功能对实施 AWS 和 Fortinet 多层安全解决方案的企业来说尤为重要。VPC IR 能够对网络安全虚拟设备的两大用例产生影响: (1) 将 FortiGate-VM 或相应的工作负载放到相同的 VPC 中,同时选择性地将通往受保护工作负载的入站流量路由到相关 Fortinet 网络虚拟设备 (NVA);

(2) 始终强制将进入 VPC 的所有流量路由到 FortiGate-VM,以免出现流量不安全的问题。 一个 VPC 场景中可能存在不同的受保护资产,且每个资产都需要不同的安全策略,甚至相同 VPC 中的安全保护类型也不同。例如,假设一个 Web 应用包含支付、注册和文件上传等多个服务组件。通过使用带有 32 位前缀的 CIDR 块,我们可以将通往支付服务的流量路由到 FortiWeb-VM,将通往文件上传服务器的流量路由到 FortiSandbox-VM,并将通往其他服务的流量路由到FortiGate-VM(涉及 IPS 签名)。

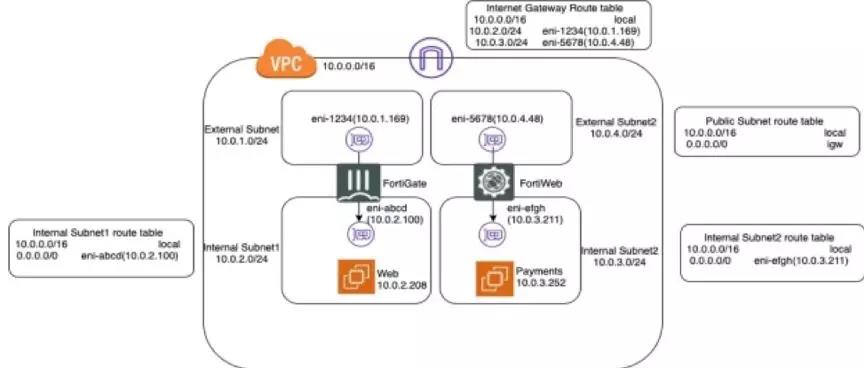

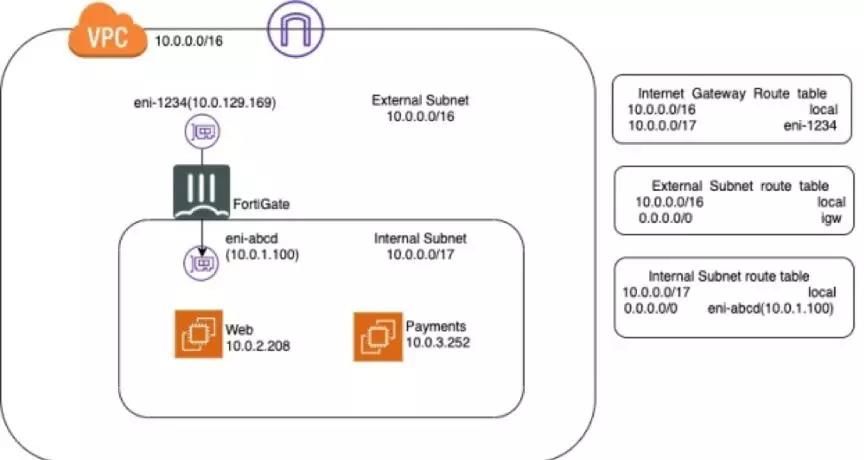

下图是 VPC(在本示例中具有 4 个子网)的相关路由表。FortiGate 和 FortiWeb 都具有一个与 VPC 全网相关联的外部弹性网络接口 (ENI),也分别具有一个与 Web 和支付服务受保护资源子网相关联的内部弹性网络接口。在这种情况下,只要互联网网关(在对内部 IP NAT 执行 EIP 后)接收到通往 Web 服务器网络 (10.0.2.0/24) 的流量,它就会被路由到 FortiGate-VM,而如果流量的目的地是支付服务器网络,它就会被路由到 FortiWeb。有趣的是,Fortinet 网络虚拟设备无需执行 NAT,因此可以轻松实现网络和连接管理与安全性管理的分离。  第二个用例本质上更简单,因为它仅涉及一个 VPC 和 FortiGate,但简单也正是它的价值所在。在 VPC IR 功能出现之前,我们无法强制使用 FortiGate 来保护进出 VPC 的所有流量。只要用户拥有创建实例的权限,便可以添加新实例,并直接通过互联网网关将它联网。而 VPC Ingress Routing 让 IGW 有了自己的路由表,从此再也不用担心用户会错误操作了。经过配置后,VPC Ingress Routing 可以将所有入站流量路由到 FortiGate-VM,因此即使用户没有专门为新创建的实例关联合适的路由表,入站流量也会始终被转发到 FortiGate-VM。如果流量直接通过 IGW 离开互联网入口,则在返回 VPC 的路径中仍将受到防火墙保护,从而确保实例安全访问互联网。

总而言之,VPC IR 能够为客户再添一层灵活性,帮助企业在基于 AWS 的基础架构中设计更安全、操作上更可行的安全解决方案。Amazon VPC Ingress Routing 的三大优势可以概括为: (1)消除不同场景中进行 NAT 的必要性,实现网络管理和安全管理的分离; (2)强制将传输至受保护/敏感网络的流量路由到 FortiGate-VM (3)根据每个子网的具体情况(而非整个 VPC)分配细粒度的安全策略和措施。

|