威胁情报 | 以金融机构为目标的Carbanak及APT10的新动向 威胁情报周报 ( 2019.6.1 - 2019.6.8)

MageCart分析: FortiGuard实验室一直在监控电商领域威胁形势的发展。 最近,我们深入研究了MageCart,这是一个被众多网络犯罪集团所使用的泛称,这些组织将skimmer嵌入受感染的电子商务网站以窃取支付卡详细信息。 这个组织曾在18年的一些著名攻击事件中扬名,例如Ticketmaster 与 大英航空。 MageCart团队仍处于活跃状态,并继续瞄准在线商店以窃取客户的信用卡详细信息。

我们的研究中,详细介绍了一项MageCart攻击活动,该攻击活动在过去一年中窃取大约185,000张支付卡详细信息。 攻击者将恶意JavaScript嵌入受感染的电商网站,然后拦截支付卡详细信息。 恶意JavaScript代码,被称为CoffeMokko JS-sniffer,自2017年5月开始出现,并经过多次修改。 我们的分析侧重于最新样本。

我们发现Magecart团队在破坏电商网站和窃取支付卡详细信息方面都非常有效。 由于此次攻击活动只窃取了大量数据,我们只能想象出这种攻击可能导致的欺诈案件数量急剧增多,并对发卡机构,电商网站和消费者均造成严重影响。 该活动仍在运作,我们假设网络犯罪分子将继续创新危害电商网站的新方法。

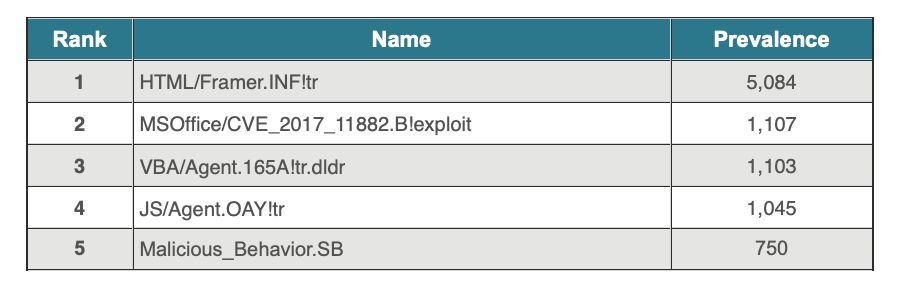

Emotet Trojan: FortiGuard实验室自2014年左右首次发现Emotet Trojan以来一直在对其保持持续跟踪。Emotet,其主要通过垃圾邮件进行传播。

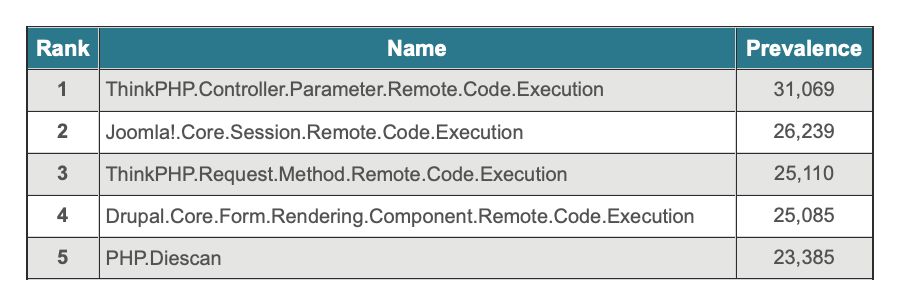

在它的生命周期中,经历了几次迭代: 早期版本是个恶意JavaScript文件,后来的版本演变为使用启用宏的Office文档从C2服务器检索恶意负载。 它是一款复杂的恶意软件,使用高级自定义打包程序和复杂的加密算法与C2服务器进行通信,以及其他高级功能。 它可以从C2服务器获取攻击载荷或其他相关的恶意软件。 这些攻击载荷的目的是窃取受害者的敏感数据。 应用漏洞/IPS

NetGear.WebServer.Module.Command.Injection Netgear路由器R6250、R6400、R6700、R6900、R7000、R7100LG、R7300、R7900、R8000、D6220和D6400,运行固件版本10.0.7.2_1.1.93,10.1.12_1,0.11和1.0.3.4_1.1.2遭受命令中使用的字符的不恰当中和(improper neutralization)。

通过两种方式利用此漏洞:首先,诱使用户访问托管脚本的特制网站来利用此漏洞,然后在受影响的路由器上以root权限执行任意命令; 或者,如果攻击者可以访问设备的内部接口,它可以简单地访问设备的URL并附加恶意命令。

看起来该设备上的“远程管理功能”使漏洞影响更加恶化。 此功能也让攻击者可以从WAN接口访问该漏洞。

该漏洞命名为CVE-2016-6277,从那时起就被开始利用。 这个签名被促发的活动显著增加,大多数活动集中在美国和台湾。 签名: NetGear.WebServer.Module.Command.Injection 恶意软件活动

深入了解Carbanak 本周,FortiGuard实验室对Carbanak(又名Anunak,Carbon Spider)小组发起的一起攻击进行了研究。 这个持续活跃,并有强大获利动机的网络犯罪组织在FortiGuard每周威胁简报中出现过不止一次。

Carbanak,首次发现于2014年,且持续活跃至今,该集团以金融机构为目标。 该组织因其偷窃超过10亿美元,组织的领导人被抓而出名。 众所周知,Carbanak集团擅于使用一些隐蔽攻击手段,其中包括网络钓鱼活动,银行僵尸网络和Carbanak / Anunak恶意软件(因此得名)。

本周,Carbanak发布攻击阶段的详细信息已经发布。详细说明如下。针对东欧的特定金融机构进行了鱼叉式网络钓鱼活动。这导致了两台机器的感染。电子邮件中附带被武器化的文档附件,利用了以下已知漏洞:CVE-2017-8570,CVE-2017-11882和CVE-2018-0802。在获得对这两台机器的访问权限后,在接下来的一个月内,攻击者使用合法的测试工具Cobalt Strike在网络中横向移动,访问其他机器并获取更高访问级别的凭据。在此期间,窃取了目标环境中的一些敏感文件。然后在其中一台受感染的计算机上建立远程桌面访问,然后攻击者尝试进一步定位该机构的内部网络基础设施以获取其他有价值的数据。该威胁主体还努力删除植入网络的各种文件(可能是为了防止取证分析)。在攻击的最后几天,即自攻击活动发起后的第三个月,攻击者开始尝试访问内部系统失败。在这个时间或者大约在这个时候,似乎受到攻击的机构收到了可疑行为的告警,并采取措施来处理掉了发现的问题。攻击者在被发现之前似乎没有访问过ATM系统。

Fortinet对已知的IOC进行了必要的检测。

MSWORD/Agent.E17C!exploit BAT/Agent.O!tr W32/Agent.ZSB!tr W32/Agent.QWGYHW!tr W32/Agent.ZQU!tr W32/Agent.ZRH!tr W32/Kryptik.EDOR!tr W32/Rozena.AAI!tr JS/Carbanak.NAR!tr JS/Carbanak.AB!tr JS/Carbanak.A!tr

隐藏的蜜蜂(Hidden Bee)

本周,FortiGuard实验室了解到另一个被称为“隐藏的蜜蜂(Hidden Bee)”的密码学家发布的研究。 由于这种多阶段恶意软件的复杂性,本周我们重点关注了“Hidden Bee”。

Hidden Bee是一款很“优秀”的恶意软件,因为它不使用常规模式创建PE文件,而是开发者使用了其自己制定的独特格式。 这使得文件能够有效地避免注意力并大大增加了对样本进行逆向工程所需的工作量。

此恶意软件在受感染的计算机上有个多个执行阶段。 恶意软件将首先将其自身安装为服务,以下载运行所需的组件。 然后,通过进程注入,让自己在Windows进程中运行,如svchost,dllhost等。深入分析后,我们看到一些DLL,其中一个是用于提高GPU上图形卡性能的DLL(可能是提高采矿能力)。 恶意软件也被视为使用高度定制的NE格式(加扰的PE文件)。 在进行解压缩和反混淆的各个阶段之后,会生成我们之前提到过的自定义文件。 然而,这并没有结束它的行为。 然后加载并运行特定模块。 然后一个插件下载并部署一个矿工。

根据我们收集的关于隐藏蜂的知识,人们可能会猜测攻击可能是由一个APT组织提供的。 但是,在得出明确结论之前,仍然需要了解很多东西。

FortiGuard实验室对已知的IOC进行了必要的检测。

W32/Agent.12de!tr W32/Agent.dd28b!tr W32/Crypt.7C86!tr W32/Generic.TKE!tr W32/HiddenSoul.A!tr.dldr W32/Vundo.C!tr

Web 安全

APT10的新续 ,本周我们续写一下上周关于APT10的故事。

本周,我们将重点关注这个组织用于传递恶意软件的领域-Web。 据发现,该组织使用的域是通过域名抢注技术获得的。 这种技术利用了用户在输入域名时常出现的拼写错误。 在这种情况下,我们看到的域名包含“kaspresksy”等字样,这些字样清楚地模仿了安全公司名称卡巴斯基。 我们还看到一个带有“microsofts”的域名,一眼就可能很容易被误认为是大型软件公司Microsoft。 在网络日志中,可能有超过数千条记录,很容易跳过这些看似无害的域。

这就是为什么建立Web过滤系统很重要的原因。 它可以帮助捕获人眼可能遗漏的危险区域的流量。 FortiGuard Web过滤团队为已知的IOC提供了所有必要的检测。 |