FortiGate网络安全部署结构FortiGate作为保护网络基础架构的安全设备,可广泛应用于各种网络当中。它支持多种部署模式及网络特性,以适应各类不同的网络环境。FortiGate支持的主要部署模式包括:

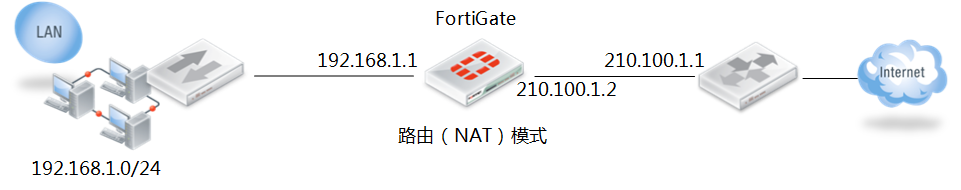

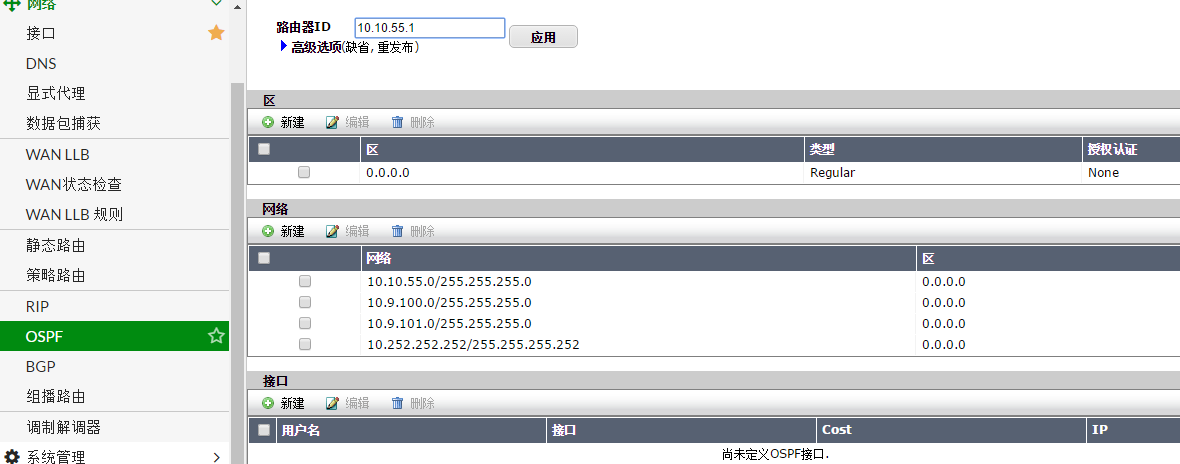

1.路由(NAT模式)如果需要用FortiGate连接不同IP地址段,则将FortiGate置于路由工作模式。 如上图所示,内网使用的是192.168.1.0/24网段,而外网使用的是210.100.1.x网段来连接Internet。此时由于内外网络不在同一IP地址段,因此需将FortiGate设置为路由模式。此时FortiGate工作在第三层,相当于一台路由器,连接不同的IP地址段。使192.168.1.X和210.100.1.X之间可以互访。 在路由(NAT)模式下,FortiGate的每一个接口都有一个IP地址,分别对应不同的网段。  每个接口都支持不同的地址模式,既可以是静态IP,也可以通过DHCP服务器获得动态IP,还能通过PPPOE拨号获取IP地址,可以很好的支持LAN、WAN、ADSL等多种网络接入方式。  FortiGate同时还支持USB无线Modem接入,可以使用多种3G/4G上网卡接入网络,适合各种布线不便的区域,同时也可作为有线链路的备份,提高网络的可用性。 FortiGate在路由模式下支持各种路由方法,包括:

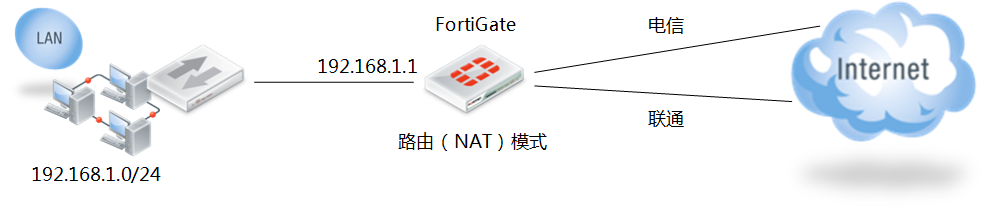

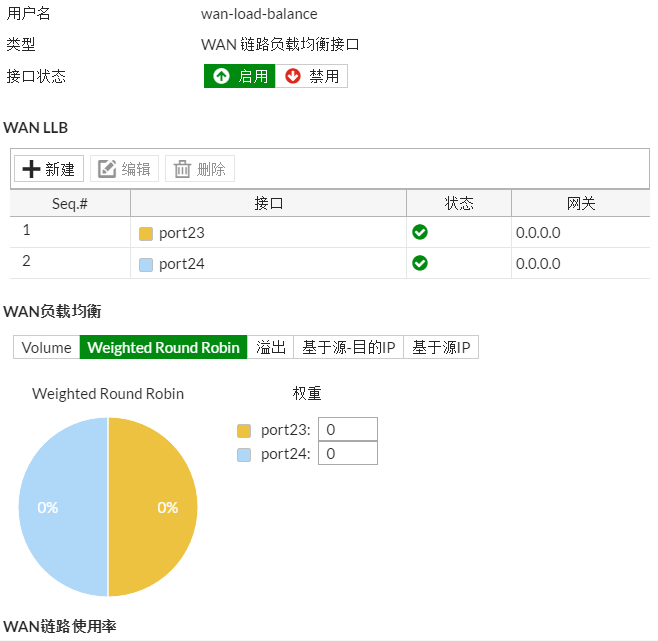

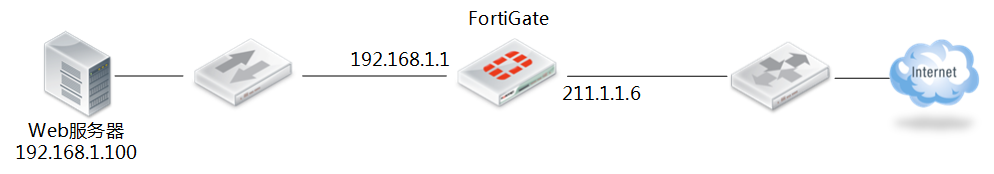

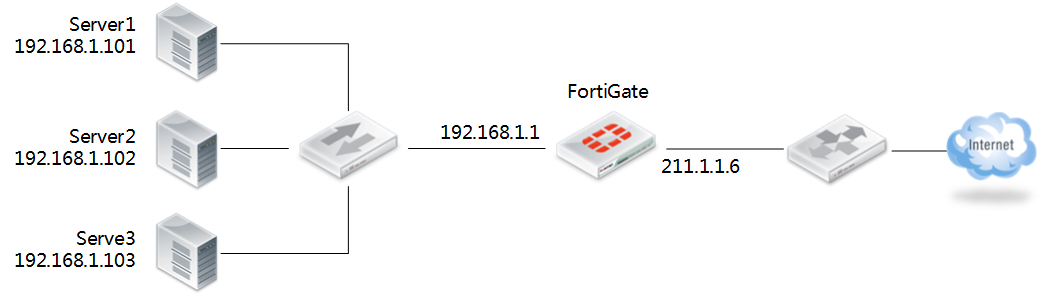

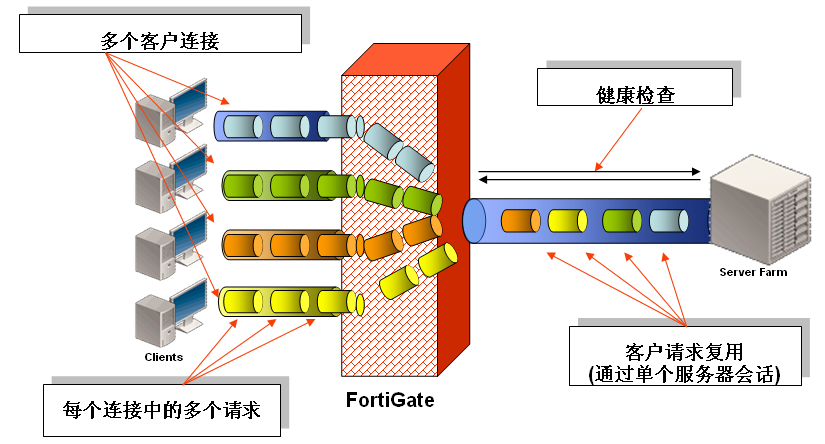

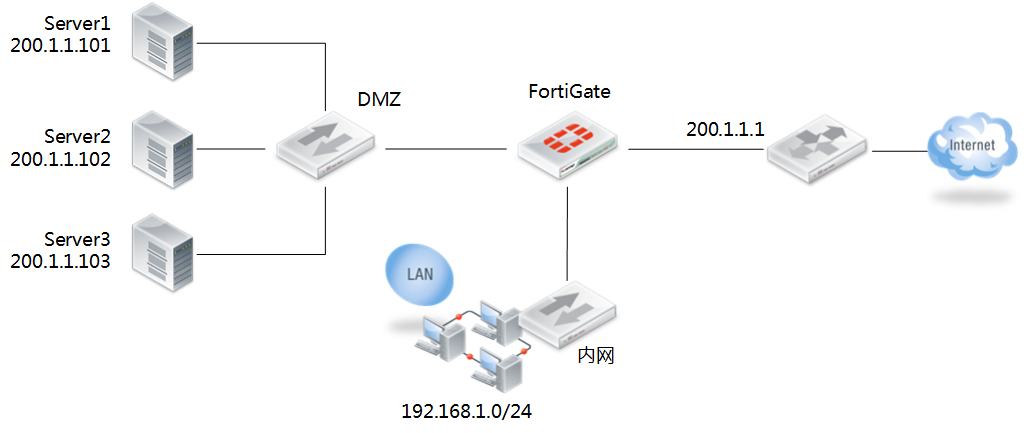

FortiGate还可以很好的支持多链路的网络环境。例如,用户使用电信、联通两条链路接入Internet。FortiGate可以实现双链路的负载分担和冗余。  通过WAN链路负载均衡功能,可以方便把多条链路绑定在一个组内,通过基于源、目的、权重、带宽等因素将上网流量分担至两条链路。当某一条链路出现故障中断时,FortiGate会自动将所有的访问请求切换到另一链路,保证网络的不间断运行。  在路由(NAT)模式下,FortiGate可以实现双向NAT(网络地址转换)和PAT(端口转换),包括1:N、N:1、N:N的转换。NAT和PAT可以很好的起到隐藏内网结构,节约IP地址资源的作用。 如下图所示,内网使用的是192.168.1.0/24网段的私有IP地址,无法直接在Internet上通信。通过FortiGate的NAT/PAT功能,可以将内网所有私有IP地址转换为FortiGate外口的211.1.1.6这个公网IP地址或其它地址池,实现共享上网的目的;还可以通过静态地址映射或端口转发的方式,将FortiGate外口的公网IP地址或其他公网IP地址映射到内网的服务器上(如192.168.1.100的Web服务器),实现私有IP地址的服务器对外发布服务的功能。  FortiGate的虚拟IP功能还支持如下几种高级应用: 1.负载均衡  如上图所示,内网的3台Web服务器(192.168.1.101-192.168.1.103)对外提供同样的服务,可以使用FortiGate通过虚拟IP方式实现多台设备间的负载均衡,负载均衡算法包括静态、轮询、加权、最早存活、最小响应时间、最小连接数。并可以通过ping、TCP、HTTP等方式进行健康检查,发生故障的服务器会被自动剔除出负载均衡组。 2.HTTP多路复用或SSL卸载 传统的访问形式下服务器需要维护大量来自客户端的TCP连接,每个连接的维持都需要耗费服务器的内存和CPU计算周期。 HTTP multiplexing(多路复用)机制,通过在FortiGate上维持和客户端的大量连接,而在FortiGate和服务器之间建立少量常开的连接,每个FortiGate和服务器之间的连接服务若干客户端和FortiGate的连接,减少服务器的资源消耗,提高服务器的处理性能。  而SSL offload(卸载)是指将FortiGate部署在Web服务器前方,处理SSL加密/解密,Web服务器与FortiGate之间可以采用HTTP方式通信,从而将服务器从繁重的加解密及认证的工作负担中解脱出来,提高处理性能。 2.透明(桥)模式如果FortiGate内、外网使用相同网段的IP地址,便无需FortiGate担负路由的工作。此时可以将FortiGate置于透明模式,FortiGate工作在第二层,在网络拓扑结构上相当于一个交换机或者网桥。如下图所示: 内网已经可以通过路由器的路由和NAT功能连入Internet,内网所有计算机的默认网关均指向路由器的内口192.168.1.1,此时只需加入安全网关设备实现安全功能。为了不更改现有的网络环境,可考虑使用FortiGate的透明模式。此时FortiGate不像路由模式下需要给每个接口配置一个单独的IP地址,只需直接插入到网络链路中即可。内外网用户并不能感觉到这台安全设备的存在,将FortiGate从网络中撤出也不会影响出口的连通性。FortiGate存在与否均不会改变网络逻辑结构和可用性,因此称之为透明模式。 在透明模式下,需要给FortiGate配置一个管理IP地址,用于管理。 3.混合模式FortiGate还可以很方便的实现路由/透明的混合模式。如下图所示,外网和DMZ区(服务器区)使用同一网段的公网IP地址(200.1.1.x),内网使用一个私有IP地址段(192.168.1.0/24)。此时单纯的透明模式或者路由(NAT)模式都无法满足网络的要求。使用FortiGate可以实现内外网之间使用NAT模式,而DMZ与外网之间使用透明模式。这种路由/透明的混合模式可以很好的满足这种网络环境的需求。

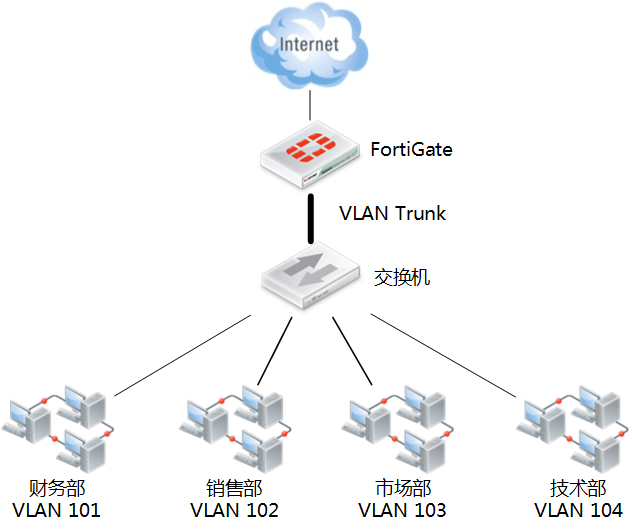

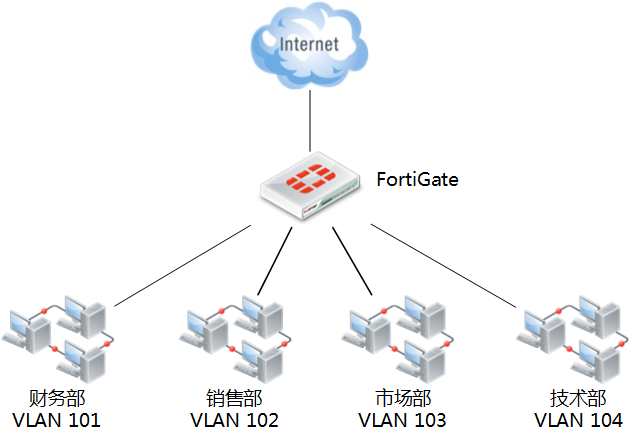

4.VLAN支持及安全交换无论在透明模式还是路由(NAT)模式下,FortiGate都支持802.1Q VLAN环境,对于交换机之间的VLAN Trunk或交换机/路由器之间的单臂路由都可以很好的支持;FortiGate在路由模式下自身也可以给交换机上的不同VLAN作Trunk和路由。如下图所示,不同业务部门被划入不同VLAN,通过交换机Trunk方式由FortiGate实现互联,所有部门间的网络流量都会经过FortiGate的检查和过滤,保障内网间的安全访问。 部分FortiGate型号,如FortiGate-140D、FortiGate-240D、FortiGate-280D等内置了40-80接口交换机,可直接作为路由、交换、接入、安全一体化设备使用,使用一台设备便可实现上图的所有网络和安全功能,从而大大地节约采购成本、降低管理难度。

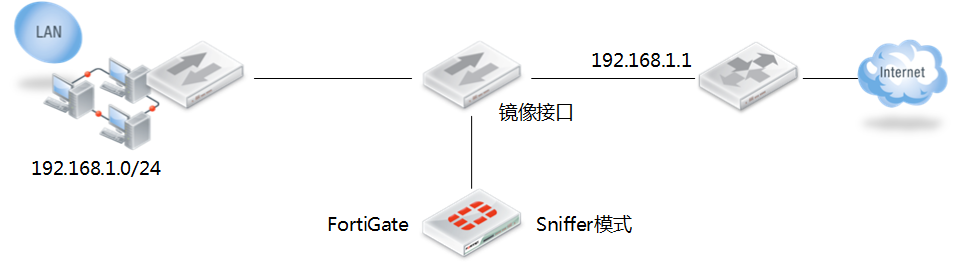

5.旁路(Sniffer)模式FortiGate可以以旁路方式部署于网络中,连接至交换机的镜像接口,对过往的流量进行嗅探,发现并记录其中的安全威胁或可疑行为(如病毒、入侵、网络滥用等),无需改变网络结构,也不会影响网络流量并形成新的故障点。如下图所示:

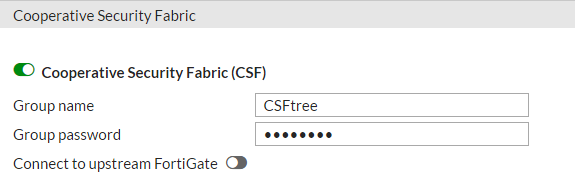

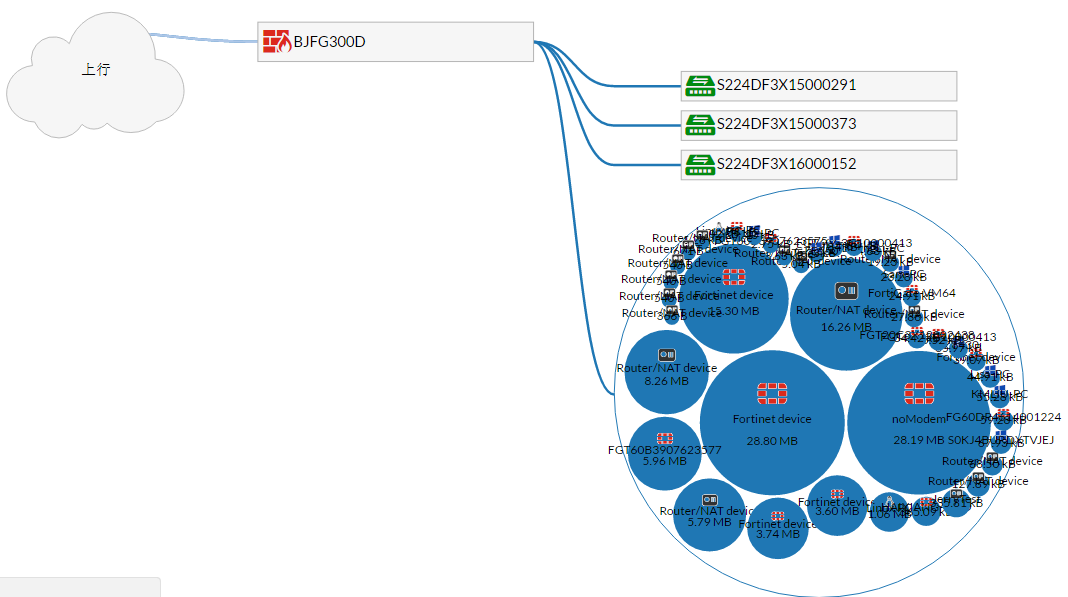

6.FortiLink与CSFFortiOS5.4版本新增了FortiLink管理协议,实现通过FortiGate管理FortiSwitch。在部署时,只需要把FortiSwitch通过网线连接在FortiGate上,FortiGate即可自动识别交换机,并且在图形界面上实现交换机的配置管理。如下图所示,在FortiGate的图形界面上,即可看到FortiSwitch的接口状态,进行VLAN、开启关闭PoE等配置。 CSF(Cooperative Security Fabric)即协同安全矩阵,可以跨越整个网络, 使用FortiTelemetry协议将不同的Fortinet产品连接起来,用于收集、协调及应对网络中随时随地都可能发生的恶意攻击行为,CSF可用于整合不同Fortinet产品之间情报共享与联动防护,包括FortiGate、FortiClient、FortiSandbox、FortiSwitch和FortiWeb等。 在配置CSF时,管理员只需要开启“CSF”同时在相应接口上开启“设备探测” 即可实现简单的拓扑展示功能。  CSF可展示整网拓扑,包括物理拓扑和逻辑拓扑,简化对整网资源使用观测以及对终端接入的感知,通过拓扑图,管理员可实时查看FGT连接了多少终端设备,显示终端的类型; 结合FortiView气泡图,能够查看每个连接的终端设备使用资源的情况,单个泡泡越大说明该终端设备使用的资源就越多,将鼠标至于气泡图上可显示资源使用明细。

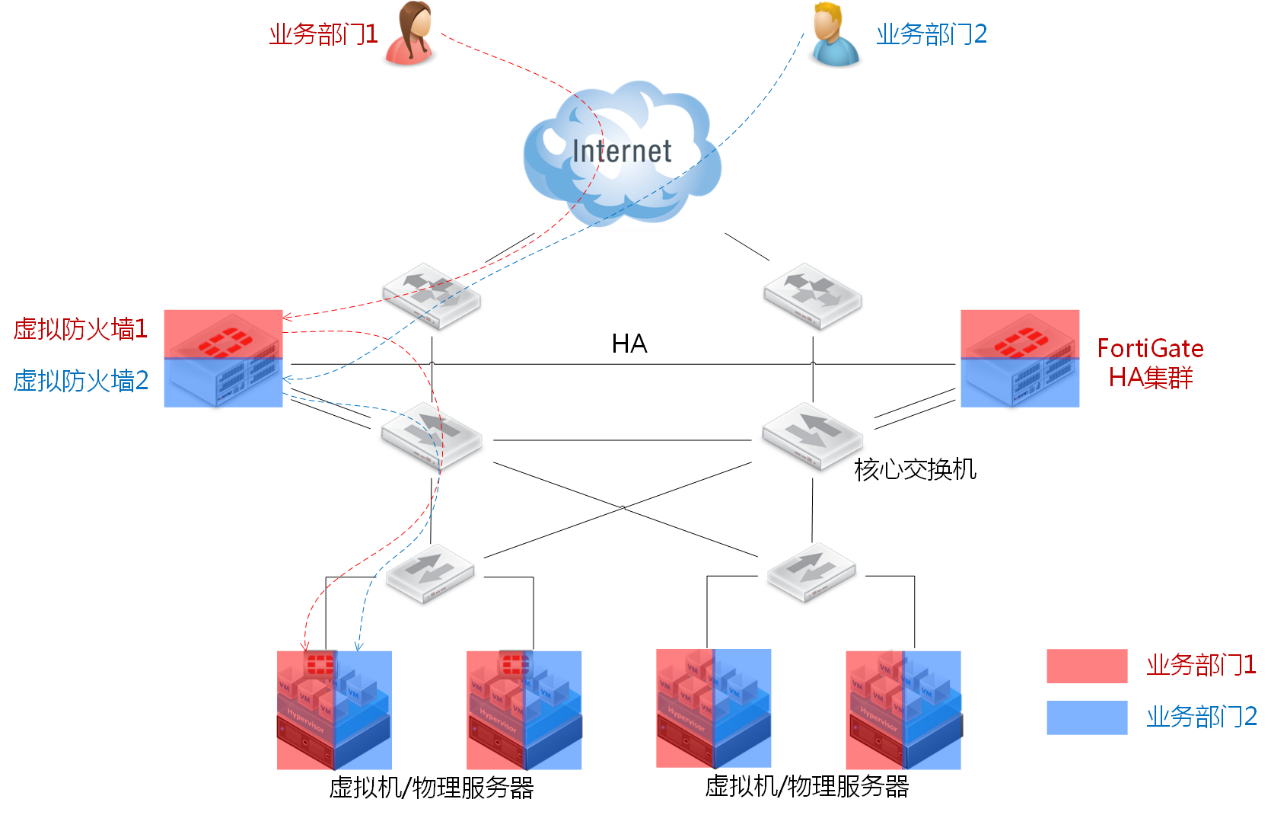

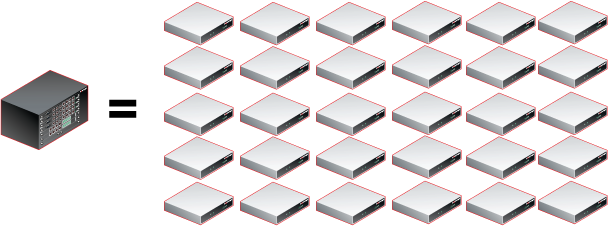

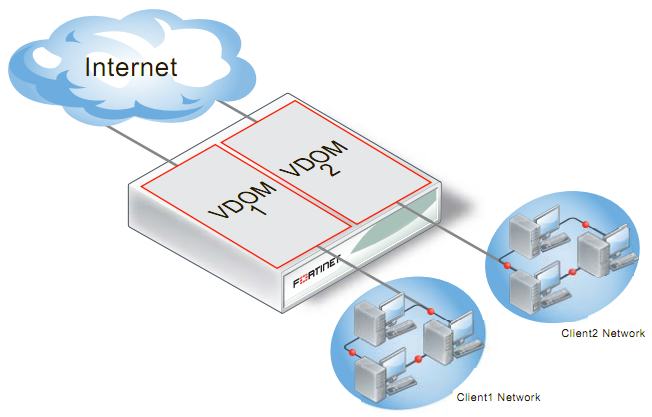

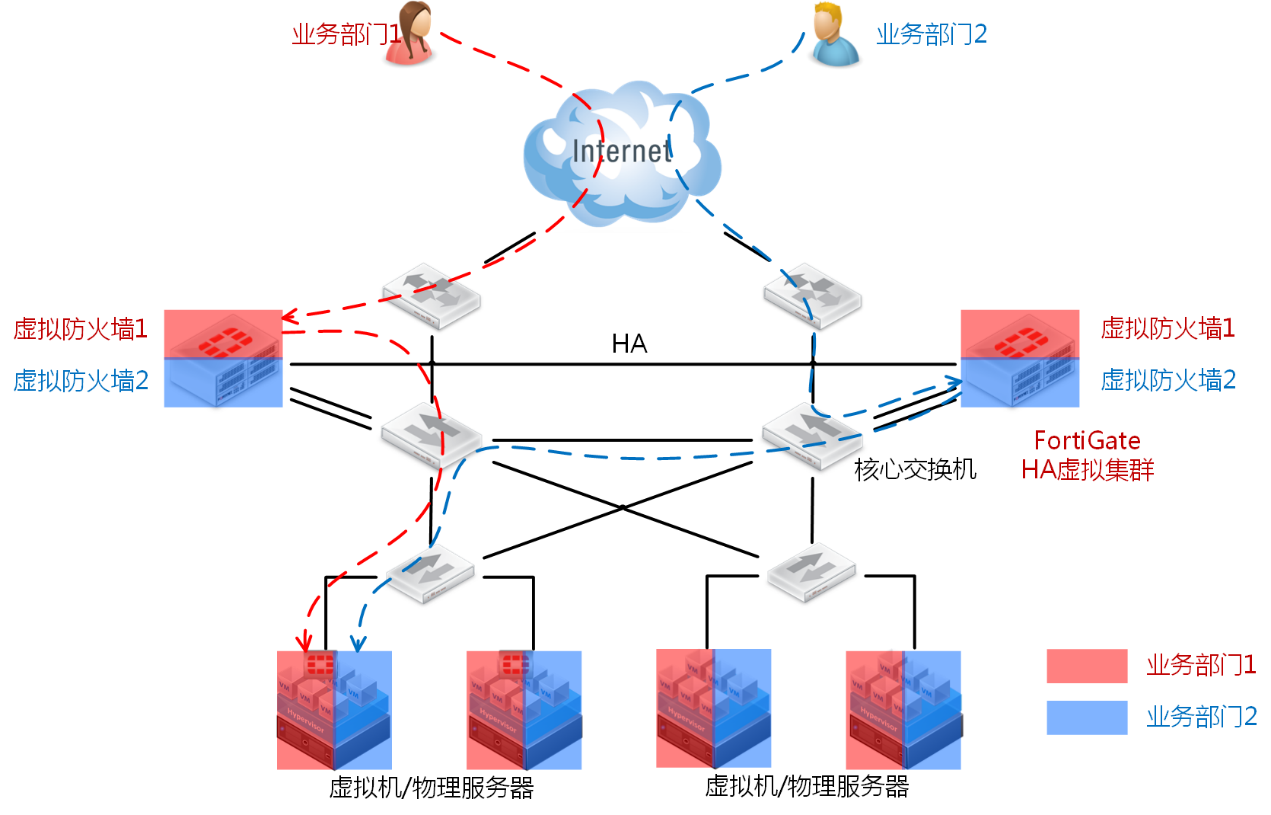

7.安全虚拟化7.1硬件虚拟化类似于服务器的虚拟化,FortiGate也可通过虚拟化部署,实现多部门、用户、租户(云计算)等共享硬件设备,从而最大化利用设备性能,提高资源使用效率,同时减少安全设备数量,节约成本且便于管理。  如上图所示,企业的多个业务部门,或云计算平台的多个租户共享2台FortiGate设备(HA部署),如果所有业务系统或租户的安全管理都混合在一起,会使得安全策略的条目数量极其庞大(可能多达数万条),导致管理极其困难。而且各业务部门/租户的配置还可能存在冲突(例如接口地址、路由、策略等)。  FortiGate的虚拟化功能(VDOM)可以完美地解决这一难题。单台FortiGate可以最多划分为500个VDOM(虚拟域),每个VDOM具有各自独立的接口地址、工作模式(NAT或透明)、路由表、安全策略、管理员账号等。FortiGate的防火墙、IPS、防病毒、VPN、DLP等安全功能均可在VDOM中实现。 将各部门/租户的不同接口(物理接口或VLAN子接口)分别划分至不同的VDOM中,并为他们分配各自VDOM的管理员账号,部门/租户便可自行配置各自的安全策略。上面的部署图中,FortiGate被红色和蓝色代表的2个部门/租户共享使用,所有的数据流量、安全处理和安全管理均彻底分离,红色部门/租户的业务及管理流量均在虚拟防火墙1(VDOM1)中处理,蓝色部门/租户的业务及管理流量均在虚拟防火墙2(VDOM2)中处理。2个部门/租户的管理员登录到同一台FortiGate上,只能看到并修改自己的相关设置,并查看自己的业务及安全状况,而对其他部门/租户的网络结构、应用及安全设置及状况一无所知。 简而言之,各部门/租户就像独占一台安全设备一样。  FortiGate的虚拟化部署还支持虚拟集群模式,将不同部门/租户的主安全设备分配在虚拟集群的不同物理设备上。如下图,当FortiGate HA虚拟集群中的2台设备(A和B)均正常工作时,部门/租户1的流量由设备A处理,部门/租户2的流量由设备B处理。这样设备A和B都处于工作状态,分担网络流量,使性能更优。当设备A或B发生故障时,所有流量均由另一台设备处理,保证了业务的高可用性。  7.2安全软件虚拟化 除安全设备硬件虚拟化外,Fortinet还提供完善的安全软件虚拟化解决方案。FortiGate等安全产品可以VMware或Xen虚拟机形式交付,直接运行在虚拟化平台上。  如上图所示,在一台或多台物理服务器组成的虚拟化平台上,运行着多个不同部门/租户的业务虚拟机。还可以在虚拟化平台上再运行FortiGate-VM虚拟机,并对虚拟化网络进行配置,使进出服务器物理网卡的流量都经过FortiGate-VM的过滤,将其中的入侵、攻击、病毒等安全威胁过滤,从而起到保护业务服务器的作用。 这种安全软件虚拟化部署可为用户提供以下益处:

FortiGate-VM与FortiGate硬件具有完全相同的安全功能,提供完全同等级的安全防护能力。FortiGate-VM还可以进行VDOM虚拟化,在多部门/租户环境里,既可以为每一个部门/租户运行一个FortiGate-VM,也可以多部门/租户共享一个FortiGate-VM,非常地灵活方便。 FortiGate-VM也支持完善的HA(高可用性),并可与虚拟化解决方案自身的高可用性(例如vSphere HA、vSphere vMotion等)结合,提供快速、无缝的冗余保护。 |